新手入门,拜见各位大牛,看到中文社区如此活跃,我也想贡献一点自己的力量,废话不多说,我就开门见山了。

- airgeddon简介:

airgeddon 是集 网络监听,Dos攻击,线下WPA/WPA2密码破解,Evil Twin attack(这个不会翻译,尴尬),WPS攻击和WEP攻击为一体的高能程序(个人觉得很高能,lol)

- Airgeddon 的Github链接:https://github.com/v1s1t0r1sh3r3/airgeddon

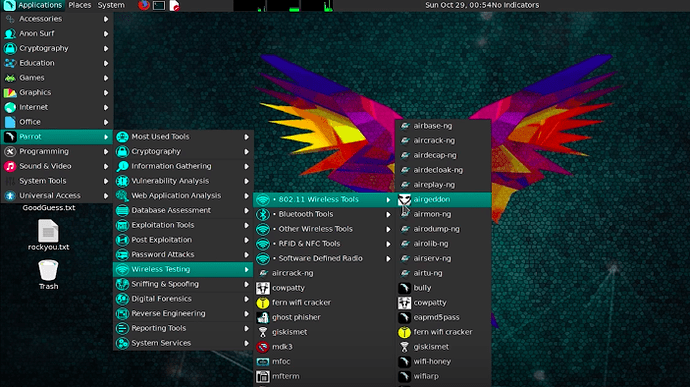

airgeddon 可以在application —> parrot --> wireless testing tools --> 802.11 wireless tools --> airgeddon 中找到。值得注意的是,在官网的树莓镜像中是不自带airgeddon的,但是装机后可以通过在 mate terminal 中输入 ‘sudo apt-get install airgeddon’ 安装程序。

- 实际操作

今天,我来介绍 如何用Handshake tools 截取WPA handshack 的hashcode 并破解wifi密码

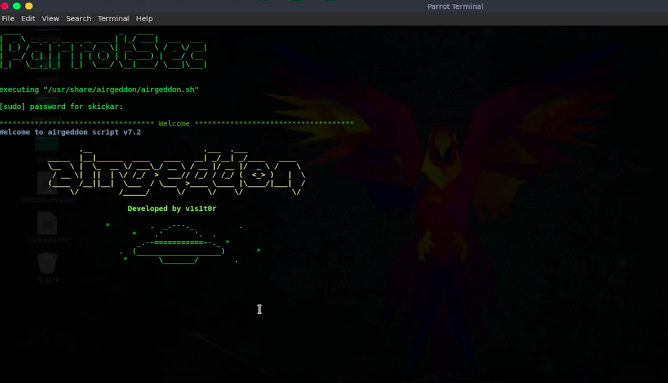

首先,打开程序,输入密码后,mate terminal浮现眼前,v1s1t0r的大名袭来~~膜拜ing~~接着就是来自大神的教育:“be good boy/girllz”

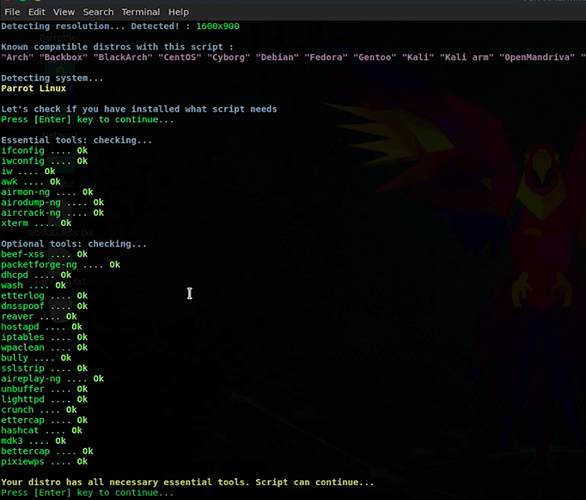

按continue之后,系统会自动check 程序的重要包裹/工具(p.s.树莓3的airgeddon里是没有hashcat这个帮助破解密码的工具的)

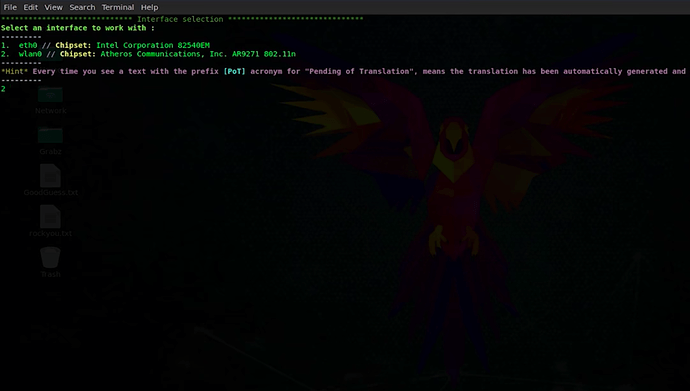

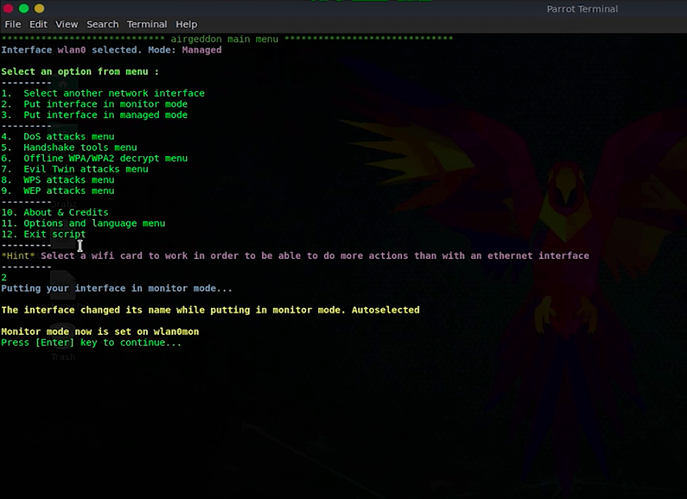

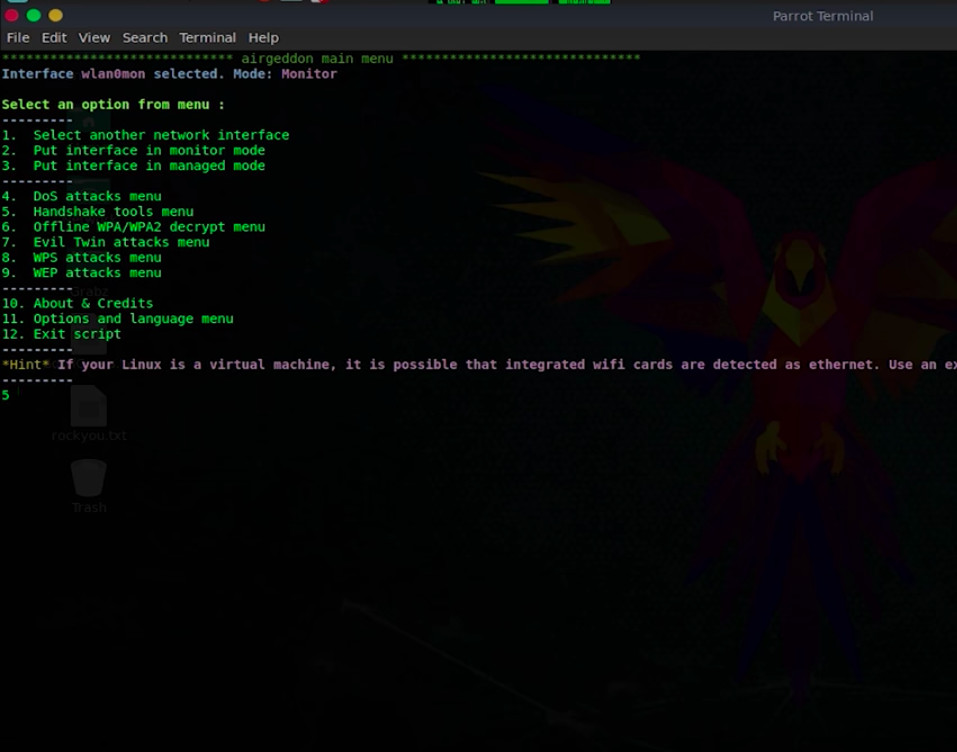

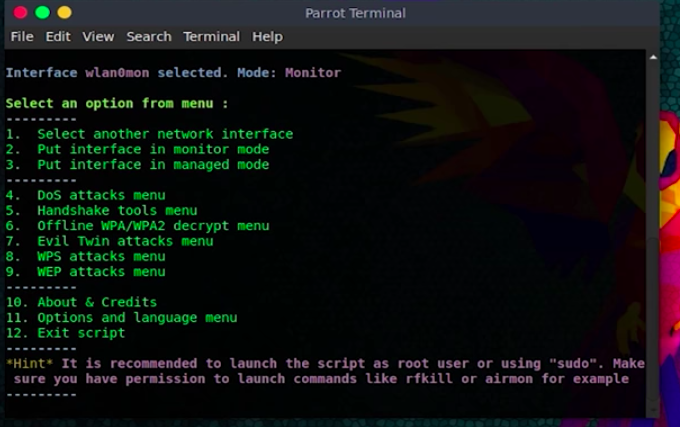

之后,你需要选择一个interface,一般都是wlan0或者是wlan1,看你用哪一个频道,2.4GHz或者是5.8GHz. 在这里,我就选择了wlan0了,选择完interface之后,我们现需要打开监听模式,也就是“put the interface in monitor mode”. 因为我们之后的handshake tool 要求我们先打开监听模式才能使用,所以,我们就先打开了 (p.s.又是树莓3,哈哈哈,树莓3B型号的wlan0是不支持监听模式的,因为必须要和树莓3的其他硬件兼容,所以在设计的时候就被阉割了,哎,默哀3秒钟)

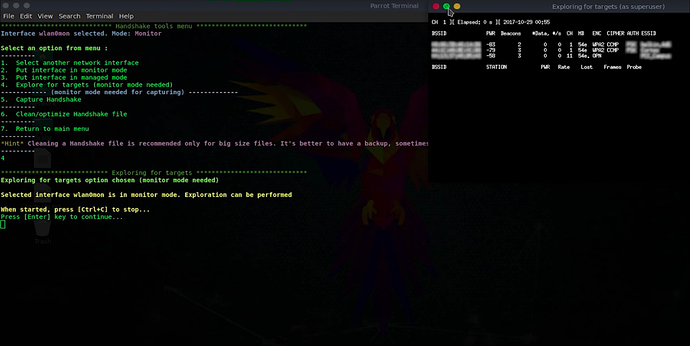

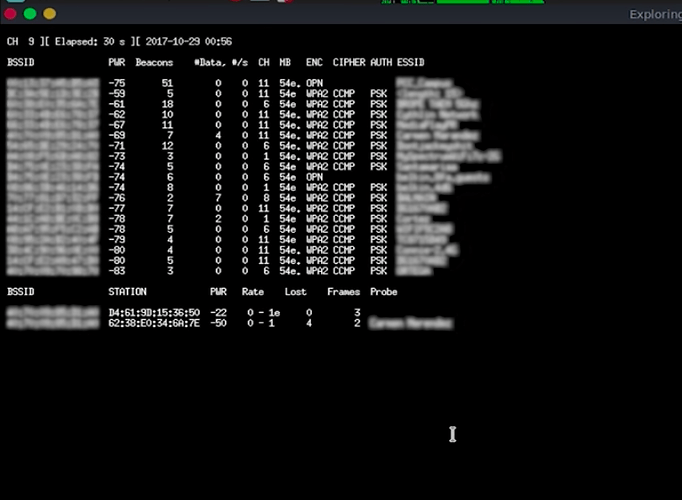

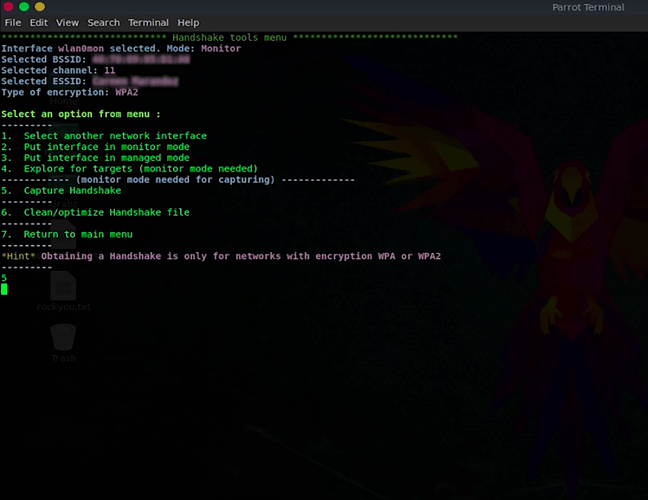

进入监听模式后,我们就可以选择“Hankshake tool menu”了。 选择“Hankshake tool menu”后,我们需要做的第一件事情当然是看一看周围的“可以”攻击的网络了,也就是“ explore for target”。 选定“ explore for target”后,mate会自动弹出一个新的窗口显示实时扫描的结果。(p.s.小技巧,注意看“data”那一行,data传输越大的说明我们也有机会拿到他的WP handshake hashkey)

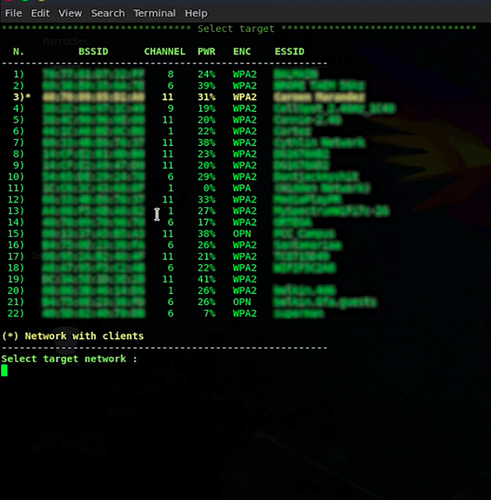

大概30秒到45秒之后,我们就差不多可以选定我们的目标了。按下control+c,扫描的结果会自动显示到你的mate terminal上,选中你想攻击的网络。

然后按return,下一步,我们就可以开始截取 WP handshake key了

选择 ‘5. Capture Handshake" 开始截取 handshake key。

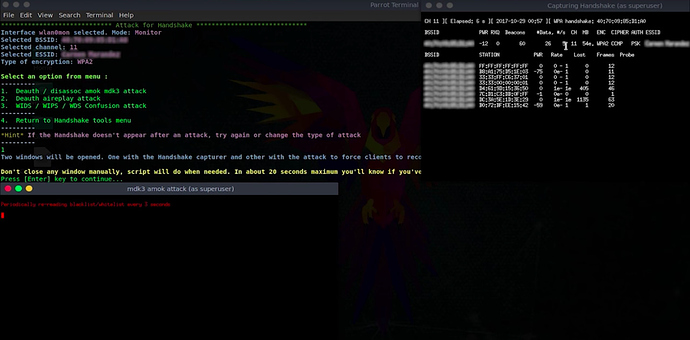

airgeddon提供了3种不同的攻击方法来截取handshake key:

- Deauth / Disassoc amck mdk3 attack

- Deauth / aireplay attack

- WIDS / WIPS / WDS confusion attack

(p.s.这里楼主就先不详细介绍3种攻击的原理了。如果大家想知道,可以告诉楼主,我会写个帖子专门介绍这几种攻击方式 ^_^)

在这里我们就先选择第一种攻击方式 Deauth / Disassoc amck mdk3 attack。

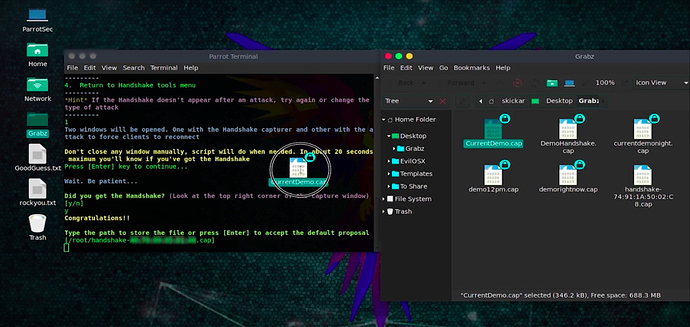

选择完毕后,mate会弹出两个窗口,左下方的运行攻击的mate,右上方的是截取WPS的实时显示窗口。

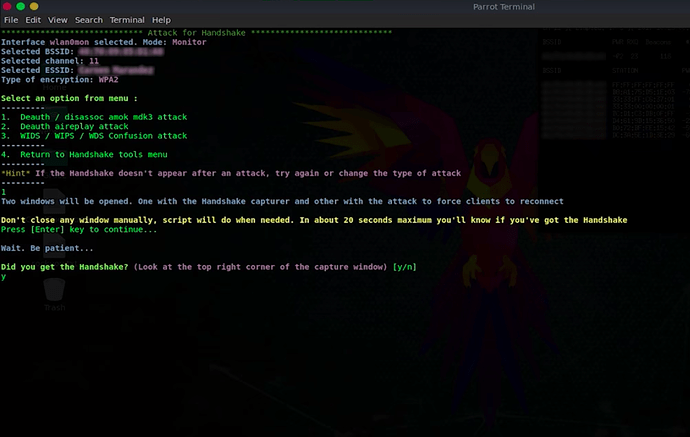

handshake 的截取最多运行20秒,然后主要的mate会问你拿到 handshake没有?

输入 “y” 代表 “yes”

(p.s.楼主的example里面已经拿到了 WPS handshake)

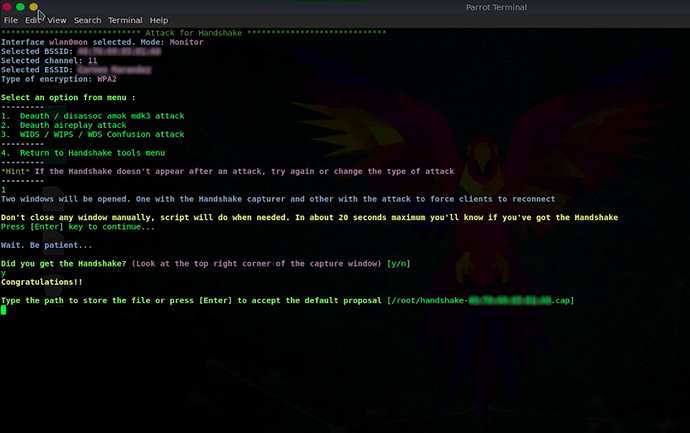

之后mate会恭喜你拿到了handshake。 如果你不输入特定的文件路径来保存刚刚截取到的handshake的话,airgeddon 会自动保存到它自己显示的路径。 如果你想把handshake保存到特定的路径的话,只要打开你想要保存的文件,然后随便拖一个文件进mate,之后改一下文件的后缀就好。

好啦,这时候我们已经拿到WPS Handshake key了,现在我们就可以关掉airgeddon了,而且也没有必要在呆在目标wifi的覆盖范围之内了(p.s.因为呆久了可能会被查水表/被迫收快递)。另外一个原因可以离开是因为我们有可能要用到更好电脑的GUP和CUP来破解密码(如果密码复杂的话)

现在我们拿到了 key,下一步就是正式破解WIFI密码啦。(终于,哈哈哈哈哈)

好了,楼主骑上送外卖的小毛驴回到家里再次打开airgeddon,熟悉的界面,熟悉的配方,熟悉的荷尔蒙味道。。。扯远了。。。

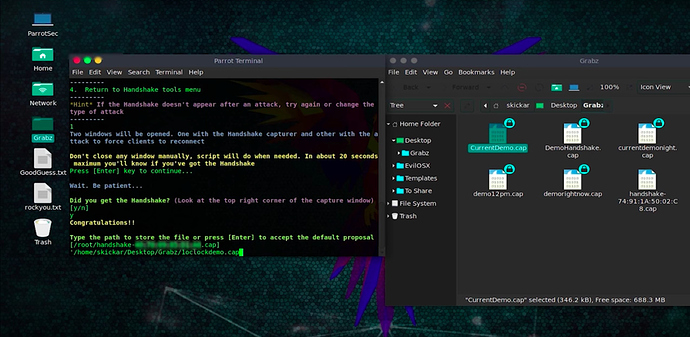

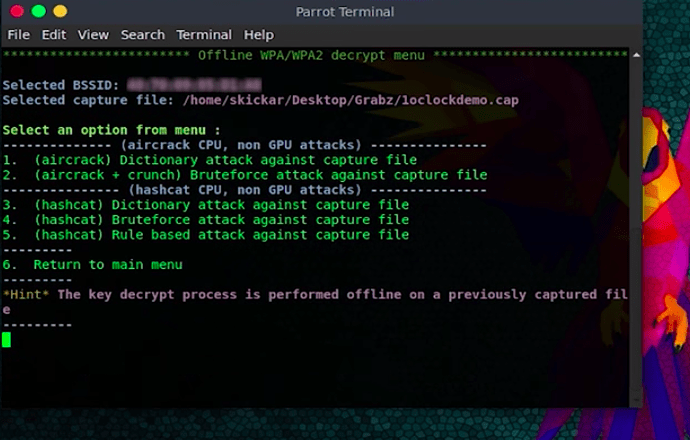

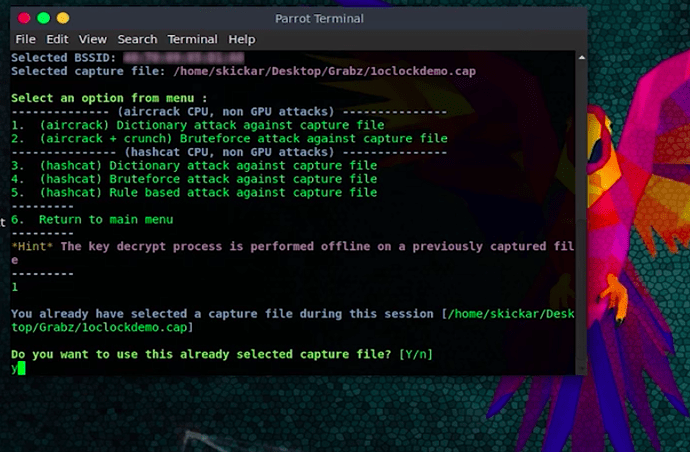

我们需要选择 “6。 offline WPA/WPA2 decrypt menu" 来破解我们截取的 handshake。

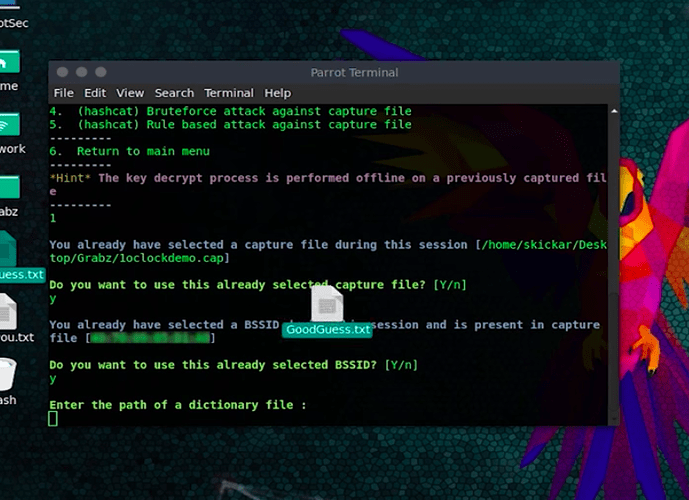

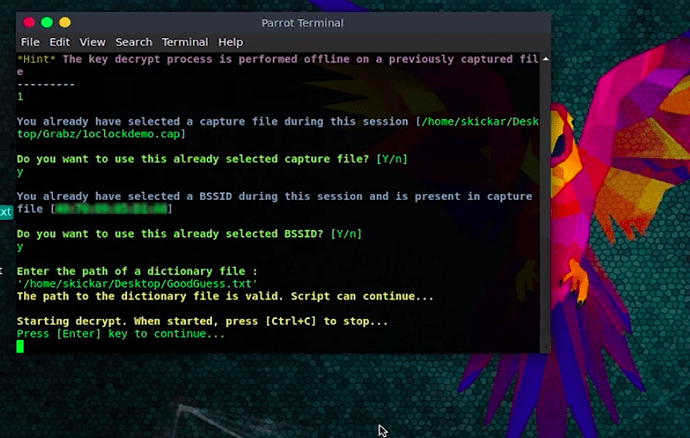

啊哈,老样子,各种攻击方式总有一款适合你。(p.s.感兴趣的童鞋请留言,楼主另写一个帖子介绍攻击原理)。在这里,我们就先选择第一种攻击方式了,所以选择 1

如果你之前没有选择/选择错了.cap文件,选择“n”,然后把正确的(也就是之前截取到的.cap文件)drag and drop直接放到mate里,mate会自动更改.cap的文件路径。

(p.s.楼主这里就直接“yes”了,因为是正确的文件路径)

中间再次确认BSSID,输入‘y’

(p.s.得真的确认哦!)

确认完一切后,mate会向你询问用来破解密码的dictionary,也就是“rockyou.txt”或者其他的自己生成的dictionary

- (p.s.如果有童鞋对自己生成dictionary感兴趣的话,请告诉楼主,楼主可以教你用mentalist生成有针对性的dictionary)

楼主这里用了一个叫“GoodGuess.txt”(就是半个RockYou.txt,哈哈哈哈哈)

同样drag and drop,把dictionary 放到mate里面:

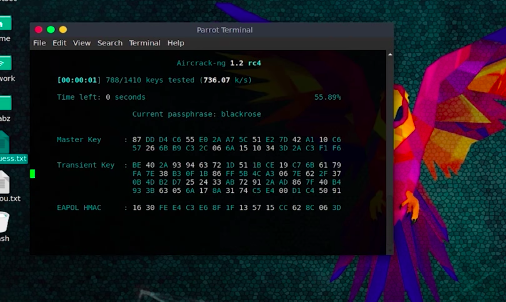

按了回车之后,mate会变成一个密码破解的窗口并开始破解密码

接下来,就是等待了。。。。先吃个鸡。。。。。

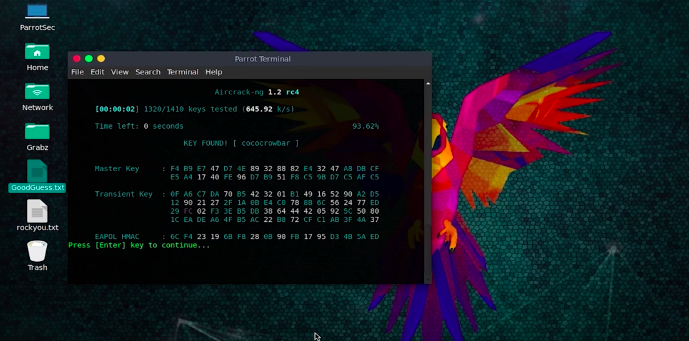

当密码破解成功之后,mate会自动显示破解后的密码:

好啦~密码破解成功!

下次去女盆友闺蜜家自动连上wifi的时候,你就可以挺直腰板的对女票说:“上次我用airgeddon破解的!”

(p.s. 希望大家喜欢,有什么问题/意见/我说错的地方请大家多多评论。我会在看到后的第一时间回复大家~~我会尽量在未来两周内把这个坑填完的,哈哈哈哈~~)

legal claim: For educational purpose only, Please don’t attack/pen-test unauthorized networks

本帖所有的技巧和图片都来源YouTube博主Null Byte: