Sparta是一个nmap、nikto、hydra等工具的集合,利用各个优秀工具的结合,使渗透测试更加便捷。

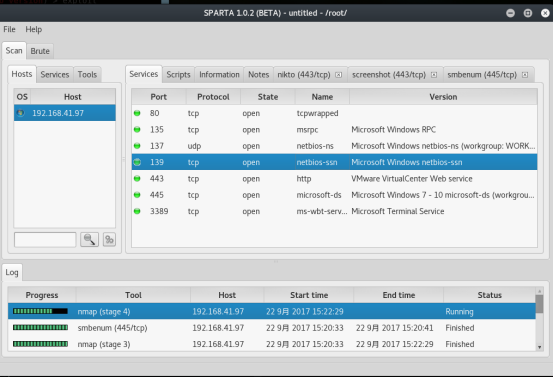

1.增加扫描测试网段,程序会自动调用nmap开始扫描,根据nmap的扫描结果,nikto会自动加载结果,展开更加精确的扫描。

2.针对nmap扫出来的服务展开,特定使用,如:利用dirbuster进行目录爆破,利用webslayer进行web指纹识别。单个或多个指定ip的使用显示在tools栏中

3.对于一些可以爆破解的地方可以调用hydra进行暴力破解

0x00前言:

针对内网的扫描有时候总有你遗忘的东西,那么如何在现有的网络状况下在最短的时间内找到那些机器存在问题就变得迫在眉睫了,因此我开始写这款工具的教程,如果有什么地方写错了或者敲错字,还望大家提醒一二

0x01环境:

测试机器:kali 2018.1 metasploitables2

0x02简介:

Sparta 基于python开发的渗透测试工具,和自动根据提供的IP地址进行端口扫描服务枚举,弱口令测试,也可以配合第三方 工具进行漏洞扫描和查询,该工具多用于信息收集和自动化测试。Kali中自动集成该款工具,具体其他操作系统安装不多讲详询10086

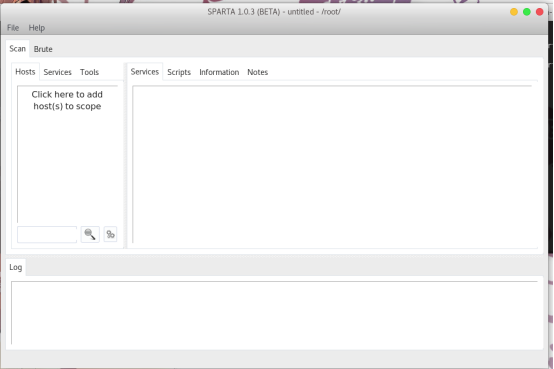

0x03 使用:

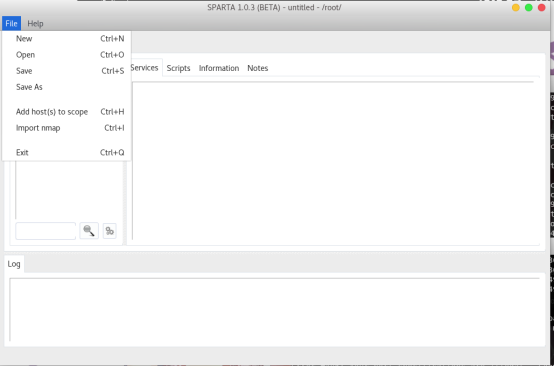

在菜单栏的文件选项卡中 可以进行新建、打开、保存、保存所有、增加一个目标、导入nmap日志和 退出,同时也可以使用快捷键,友情提示,当使用快捷见得时候有可能遇到键位冲突等情况,请大家根据实际情况去使用

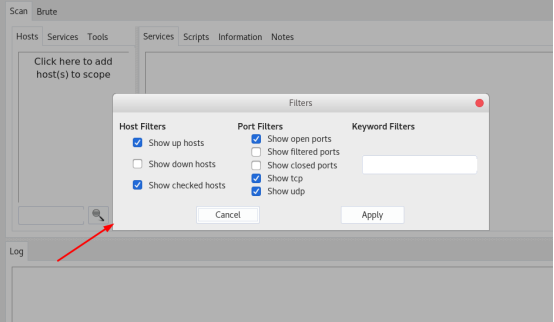

在左侧中间有一个设置按钮,可以调整默认扫描的参数,允许程序进行哪些方式的扫描,

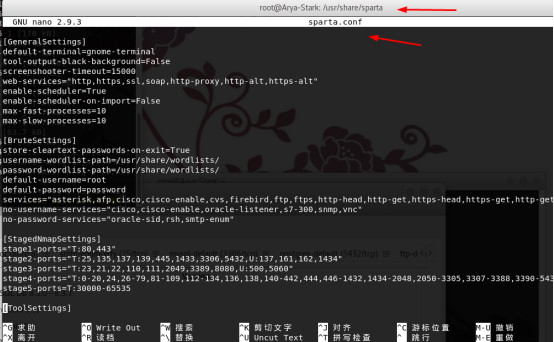

下图为sparta的默认配置文件,大家可以根据市局情况进行修改

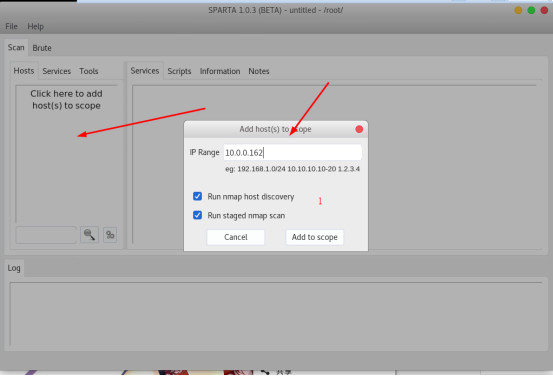

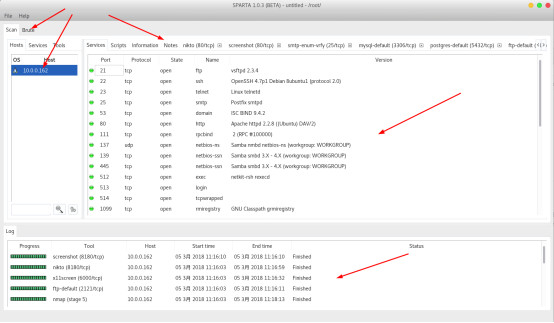

自动集成了 nmap、dydra、nikto、screenshot、smtp-enom 均可根据提供ip的所开的端口进行针对性测试,下图为添加主机的的选项,默认使用–script=discovery的脚本进行测试

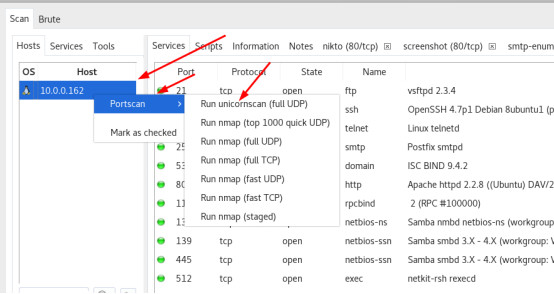

工具默认使用 tcp协议进行扫描,但是时间会有些慢,如果你等不及或者没必要扫描过大的端口,也可以手工指定udp扫描。以提高端口服务的准确性

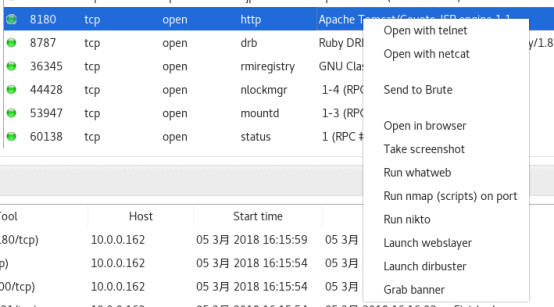

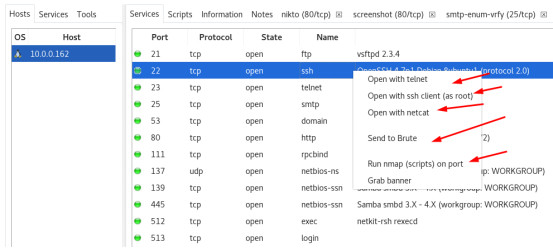

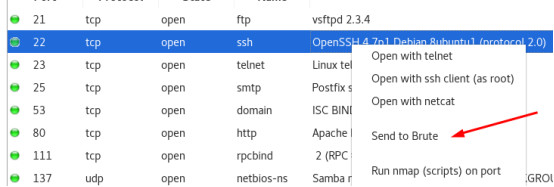

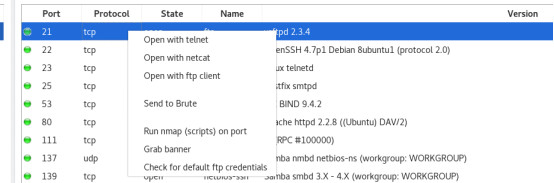

根据扫描出来的结果,可使用右键在该端口上使用其他的工具进行探测和扫描,

由两张图片可知,不同的服务可使用的不同的插件进行扫描和探测

默认选择使用nmap进行扫描并结合一个nmap的discovery脚本进行探测

从上到下依次为 主选项卡和附加选项卡、子选项卡和子选项卡的详细输出,下方的进程列表

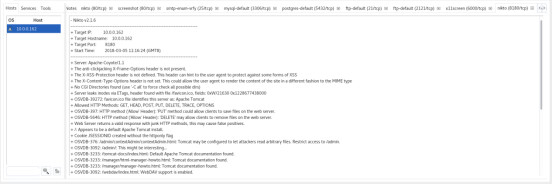

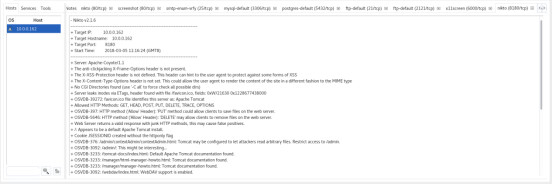

Nikto扫描结果

Smtp-enum扫描结果

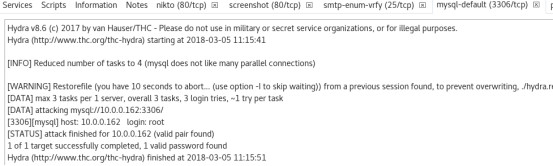

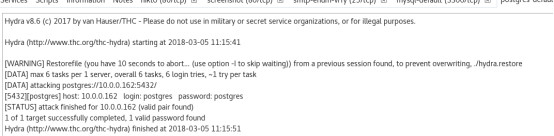

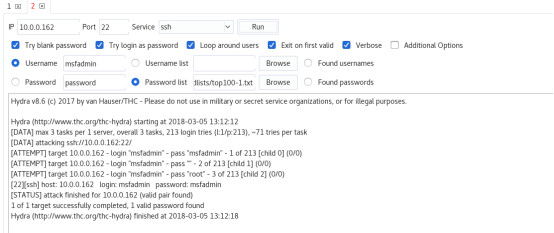

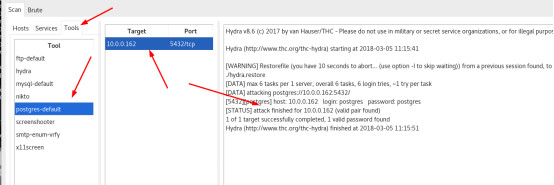

由nmap扫描出来的端口进行自动的口令猜解

由nmap扫描出来的端口进行自动的口令猜解

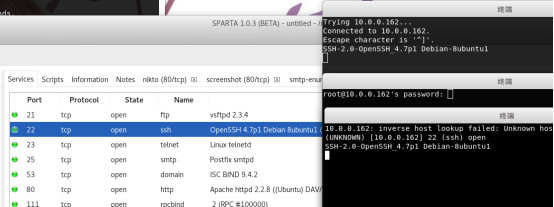

以及ftp服务等。若其中并未自动进行口令猜解,我们可以在首页针对指定服务进行测试 比如说 ssh服务进行口令猜解

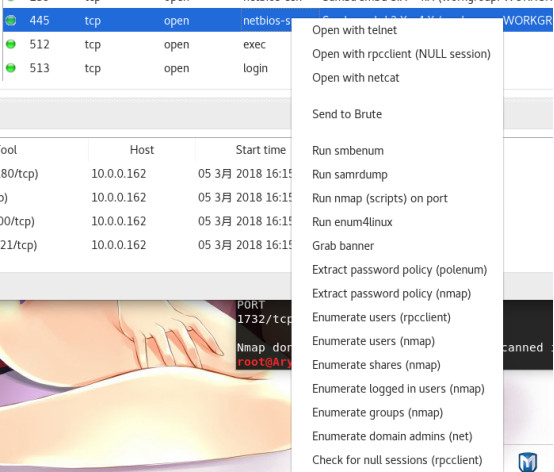

上图 从上到下依次为

- 使用tenlnet进行连接

- 使用ssh客户端进行

- 使用netcat(nc)进行连接

- 使用辅助模块进行爆破

- 运行使用nmap脚本进行扫描

- 显示标题头,可根据标题头确定服务指定版本

此处我们依次为大家演示每个选项的效果

当需要针对指定的服务进行爆破的时候,我们就可以选择这个选项进行测试

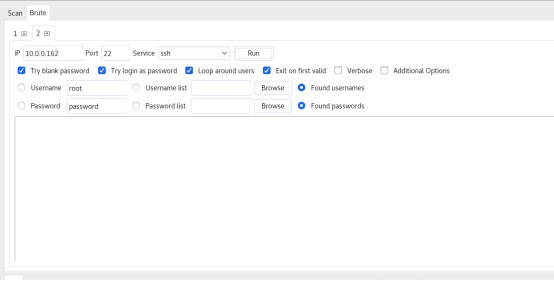

然后回到爆破选项卡

默认存在一个编号为1的空白选项卡,此处我一一为大家介绍

1/2处为每个爆破的子窗口,用于分别针对不同的服务进行测试

第二行 ip后面会默认帮你填写好ip地址和端口号,以及对应的服务名称,在后面就是开始和停止选线

第三行为多选参数,由于前几个是默认的我就不解释了,只说末尾两个 。倒数第二个是下明细输出,会将每次测试的密码进行输出能帮助我们清楚的看到进度情况,

最后面的那个选项是手动填写其他参数,该爆破模块使用hydra进行爆破,你大可以使用hydra的相关参数填写进去,

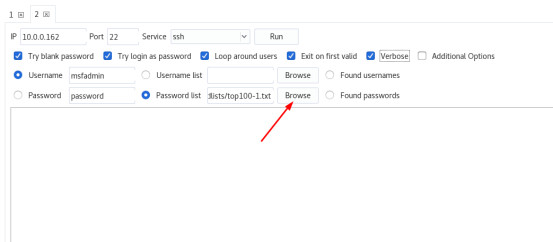

第四行是关于用户名的相关信息的填写,你可以使用指定的用户名亦或者是含有用户名 的字典文件,第五行同理,在第五行末尾是关于线程的设置,根据实际情况进行修改

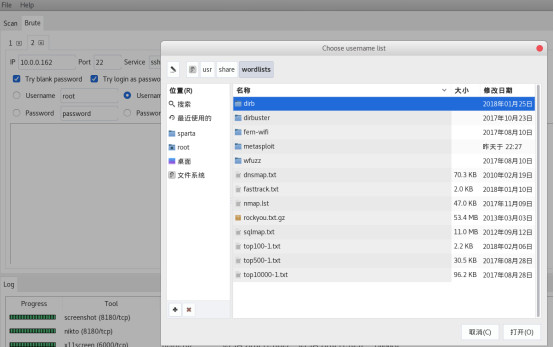

字典的加载:

点击Browse按钮,选择你要使用的字典就可以了 sparta默认的字典文件存放在/use/share/sparta/wordlists/目录下,比较懒的同学可以自行修改和补充

在弹出的长口中添加你要使用的字典文件,每行一个,注意字典的尾部不要有空格等

开始执行爆破

当爆破成功后 你会发现当前的选项卡的颜色会变红,之后我们进行尝试登录就好了

针对不同的服务右键菜单也不尽相同,现在我们使用nmap的脚本继续进行测试

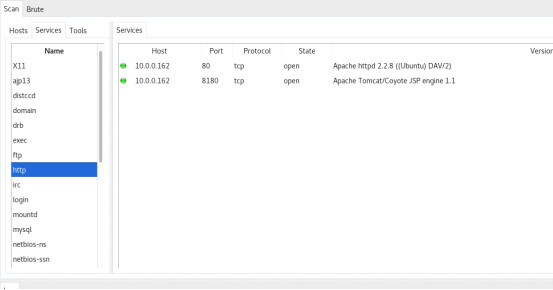

该工具可以按照主机、服务、tools等,服务选项卡可以根据传输协议的不同自动进行分类,更加方便的帮助我们

对这个网站进一步了解。Tools选项卡可以显示该工具使用了那些插件对目标网站进行检测,如果你对插件的输出不是很满意,那么你还可以使用同类型的工具进行单独的扫描

在tools选项卡可以查看不同的工具对服务的扫描或者测试的结果

最后我们可以将相关的扫描结果以文件的形式进行保存下载,就是在菜单栏的save all

0x04总结:

在应对企业内网的灰盒测试的时候可以选择该款工具,因为他可以在很短的时间针对指定的ip地址进行快速的探测,是前期打点,侦查的不二之选,还附带着帮你进行弱口令的探测