tnewsplus-1样本分析

基本信息

样本概述

tnewsplus-1样本为广告推广软件,版本为1.0.31,伪装成小贴士,具有远控、文件操作以及发送邮件等功能。

样本发现日期

2020年1月27日

样本类型

远控程序

样本文件大小/被感染文件变化长度

2348568 bytes

样本文件MD5校验值

52ffb5a3df52239aa04b23cf2eac8499

样本文件SHA1校验值

9e77a82bb8c0e58dcb2e753f26dc51b812e71bb3

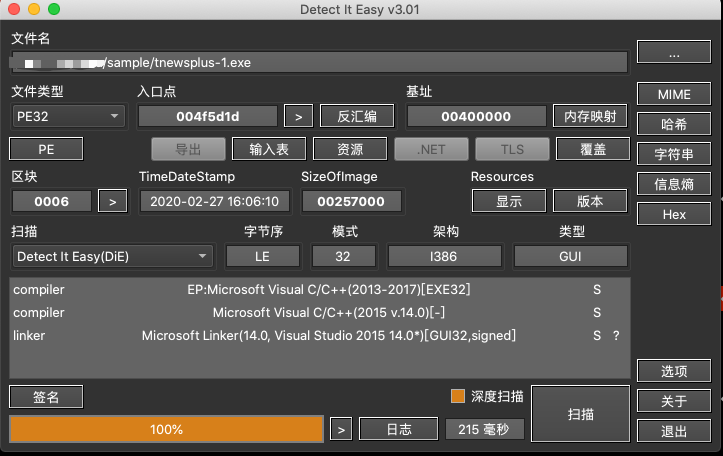

壳信息

该样本未发现有加壳迹象。

可能受到的威胁的系统

x86

相关漏洞

未涉及

已知检测名称

tnewsplus-1

被感染系统及网络症状

文件系统变化

当样本运行之后,将会创建

C:\Sandbox\mac\DefaultBox\user\current\AppData\Local\Microsoft\Windows

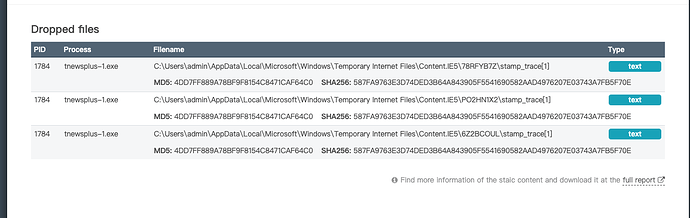

由于本地沙箱未能分析具体落地了什么文件,我们将样本投入anyrun

得知,样本只是加载了一些缓存

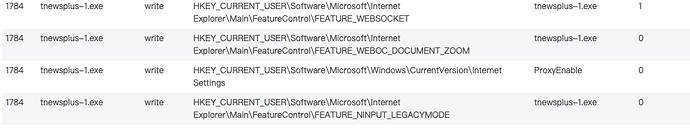

注册表变化

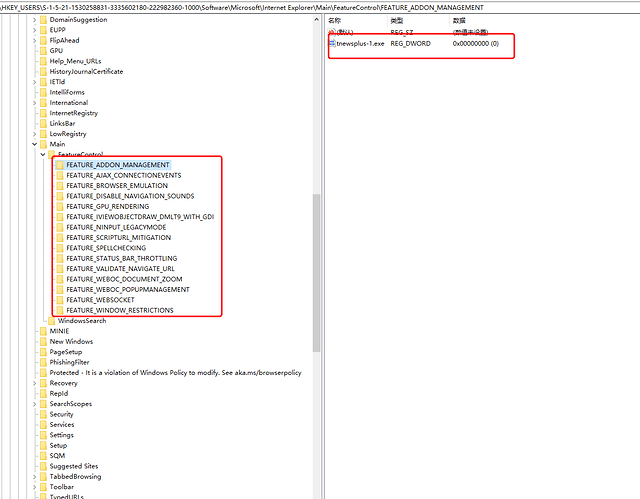

在本地沙箱运行完,我们打开注册表,在HEKY_USERS中搜索tnewsplus

我们第一个发现出现在了

HKEY_USERS\S-1-5-21-1530258831-3335602180-222982360-1000\Software\Microsoft\Internet Explorer\Main\FeatureControl

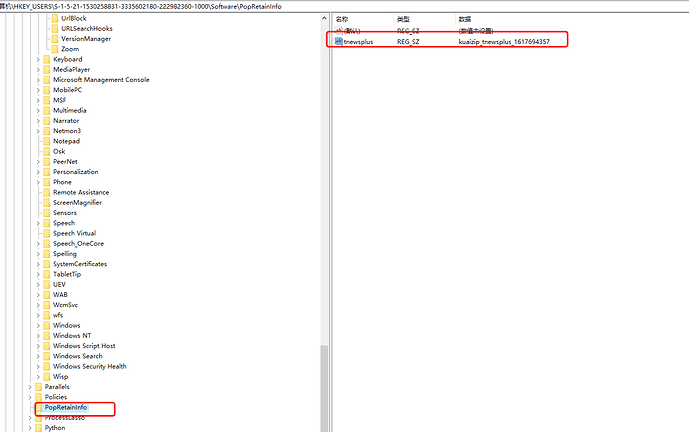

继续搜索

HKEY_USERS\S-1-5-21-1530258831-3335602180-222982360-1000\Software\PopRetainInfo

我们在沙箱中跑的注册表

目前从注册表来看,未发现什么异常

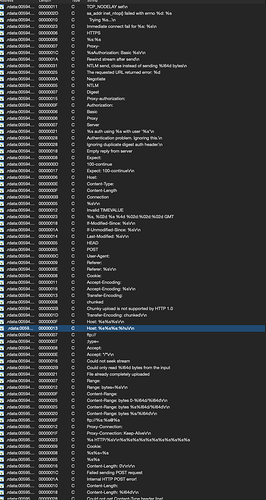

网络症状

样本运行,首先会访问

http://tj.kpzip.com/kuaizipreport/stamp_trace?code=CTQxNzFCRDkwM0JEODZDMEY1NkNEODBFMjg0RDI1NDIwCXRuZXdzcGx1cwlrdWFpemlwCQlNUTAwMDAgMSw1ZmYzNGU2YWNjOWZmYmZlODFiNmYyOWJkZGVjZWI0Yzc5NmQ5ZWI3ZjcxNGRlYzZmOWRmYmYwM2E0YTVhMjhhCTFGOEJGQkZGMDAwNTA2RTMJMTItMDMtMzMtNEEtMDQtQUYJV2luZG93cyA3IFNQMXw2LjEuNzYwMXwzMmJpdCwwCTE2MTc2OTIyMDYJNTJGRkI1QTNERjUyMjM5QUEwNEIyM0NGMkVBQzg0OTkJdG5ld3NwbHVzLDEuMC4zLjEJCXRuZXdzcGx1cy5ydW4JCQkJCQk=

解密base64之后

4171BD903BD86C0F56CD80E284D25420 tnewsplus kuaizip MQ0000 1,5ff34e6acc9ffbfe81b6f29bddeceb4c796d9eb7f714dec6f9dfbf03a4a5a28a 1F8BFBFF000506E3 12-03-33-4A-04-AF Windows 7 SP1|6.1.7601|32bit,0 1617692206 52FFB5A3DF52239AA04B23CF2EAC8499 tnewsplus,1.0.3.1 tnewsplus.run

返回如上的信息,看样子应该是返回系统的一些信息,版本号什么的

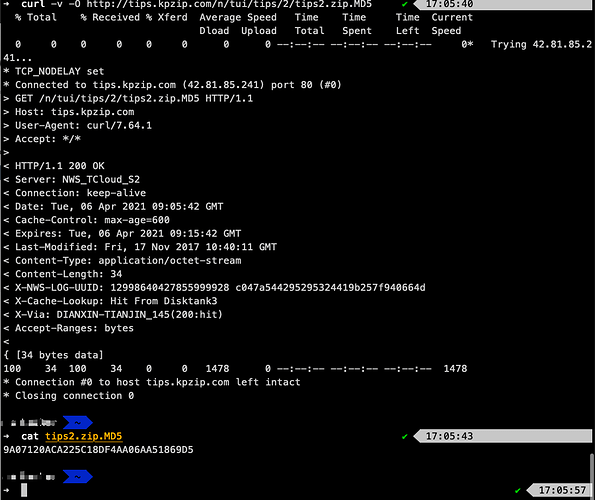

然后访问

http://tips.kpzip.com/n/tui/tips/2/tips2.zip.MD5

下载了MD5文件,应该是为了校验tnewsplus的完整性

4171BD903BD86C0F56CD80E284D25420 tnewsplus kuaizip MQ0000 1,5ff34e6acc9ffbfe81b6f29bddeceb4c796d9eb7f714dec6f9dfbf03a4a5a28a 1F8BFBFF000506E3 12-03-33-4A-04-AF Windows 7 SP1|6.1.7601|32bit,0 1617692206 52FFB5A3DF52239AA04B23CF2EAC8499 tnewsplus,1.0.3.1 tnewsplus.failed-qid-installpath

4171BD903BD86C0F56CD80E284D25420 tnewsplus kuaizip MQ0000 1,5ff34e6acc9ffbfe81b6f29bddeceb4c796d9eb7f714dec6f9dfbf03a4a5a28a 1F8BFBFF000506E3 12-03-33-4A-04-AF Windows 7 SP1|6.1.7601|32bit,0 1617692211 52FFB5A3DF52239AA04B23CF2EAC8499 tnewsplus,1.0.3.1 tnewsplus.show

解密完,有区别的就是tnewsplus.failed-qid-installpath和tnewsplµus.show,也不知道是啥意思

详细分析/功能介绍

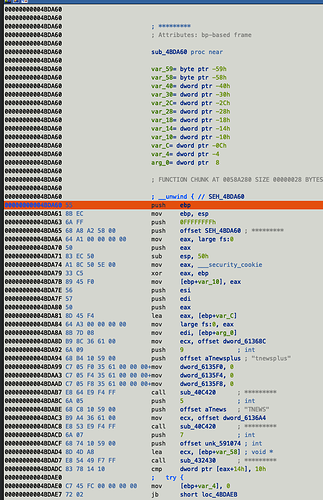

将样本投入ida,初始函数’004BDA60’

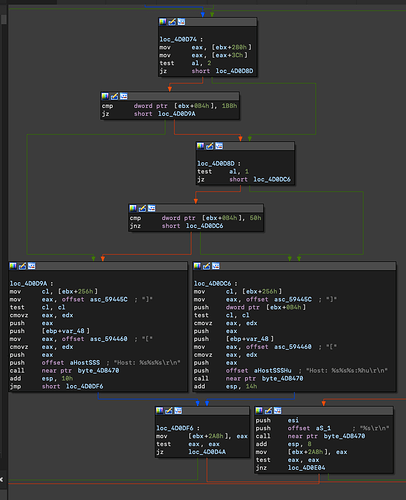

我们从

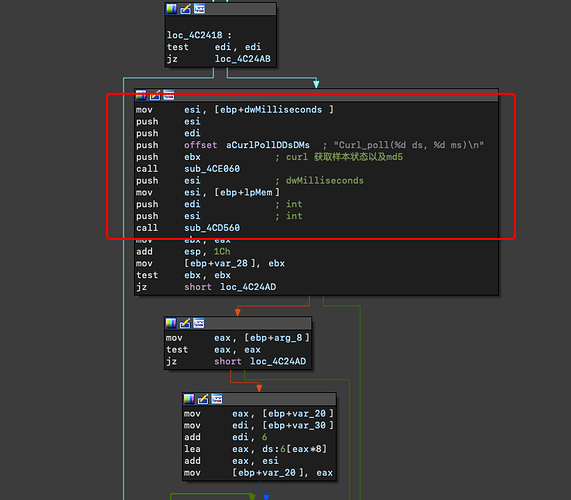

004C2430处分析,样本调用curl api获取样本状态以及md5然后调用

GetTickCount等系统函数,对返回的包进行校验, 如果curl获取的值是和ebp+arg_4的值一样,ebp+arg_4的值就是http请求的base64,看一样则执行下一跳指令,不一样都的话就返回

早上和大佬讨论一下,发现这个这个样本在2018年7月,被火绒安全发现并作出分析,参考链接如下

https://bbs.huorong.cn/thread-47982-1-2.html

经过对样本对分析,该tips程序应该是快压的一个小组件,关键的恶意代码不在这个小组件上,我们可以从string看出

然后随便找一个,

发现都是在传参数,但是还原回去,并未发现有数据段混淆,所以猜测关键IOC不在这个程序上,所以就不再做过多分析,详细直接看火绒分析的。

相关服务器信息分析

106.75.95.184 tj.kpzip.com

42.56.78.68 tips.kpzip.com